本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

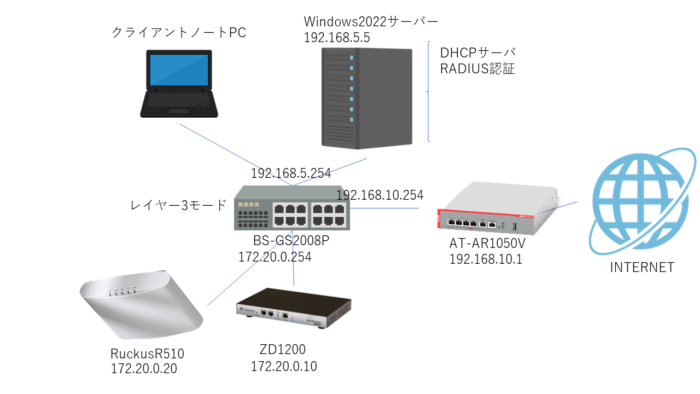

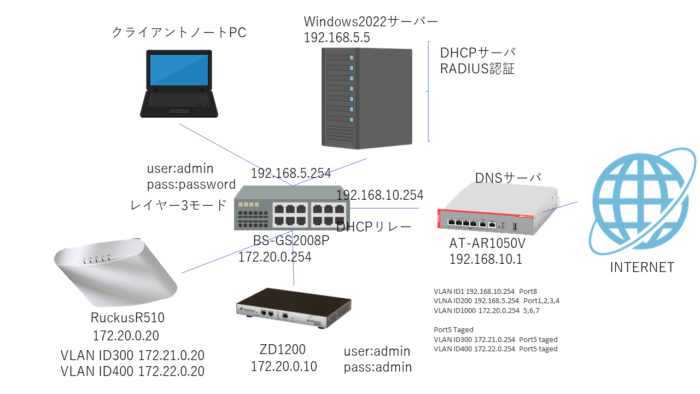

テスト構成

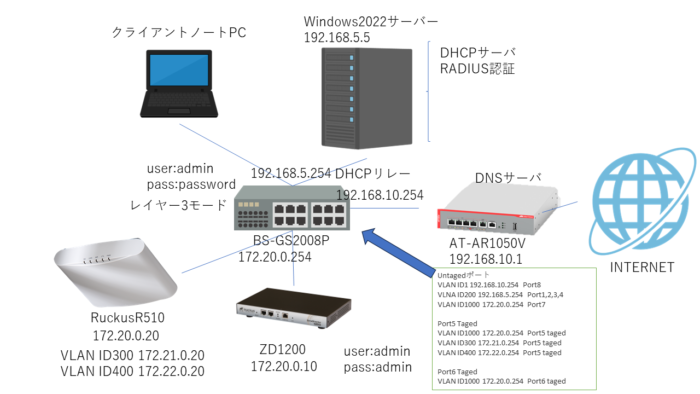

WindowsサーバにてRADIUSサービスを行い、ZD1200経由のWifiアクセス許可をRADIUSで行うテスト

クライアントノートPCは、DHCPでIPアドレスを取得して、そのまま192.168.10.1 のインターネットゲートウェイを通してインターネット接続

R510のWifi AP配下ではスマホを想定して、Windows2022 のRADIUS認証でWifiを利用できるように同じくDHCPにてIPアドレスを取得してインターネットに接続させます。

さらにZD1200ではタグVLAN構成にし、接続するWifiによって違うネットワークに入れるよう設定します。

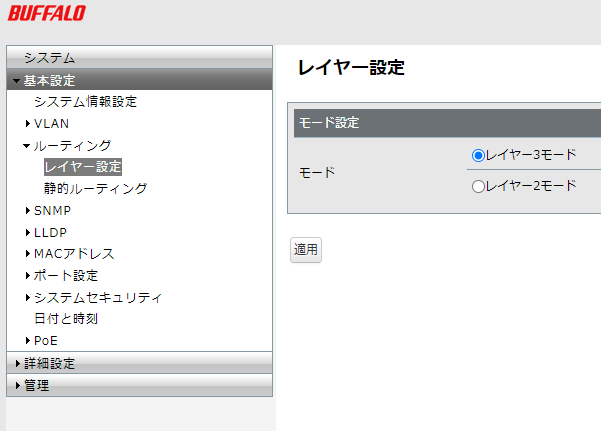

BS-GS2008P レイヤー3モード

このBS-GS2008Pは結構優れていて、L3スイッチになります。

ビジネススイッチ設定ツールを利用するのが簡単です。

L3としてちゃんと使えます

IPアドレスを複数持つことが可能で、それぞれちゃんとルーティングしてくれるし、スタティックルートの設定やデフォルトゲートウェイの設定も可能です。

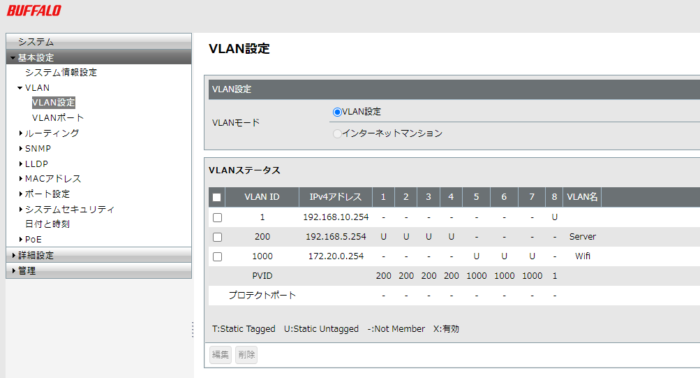

今回、VLANはこのように設定しました

VLAN ID1 192.168.10.254 Port8

VLNA ID200 192.168.5.254 Port1,2,3,4

VLAN ID1000 172.20.0.254 Port5,6,7

この時の注意点としてUntagポートでVLANIDとそのポートがちゃんと通信できるようにするためには、PVIDをそのVLANと合わせる必要があります。

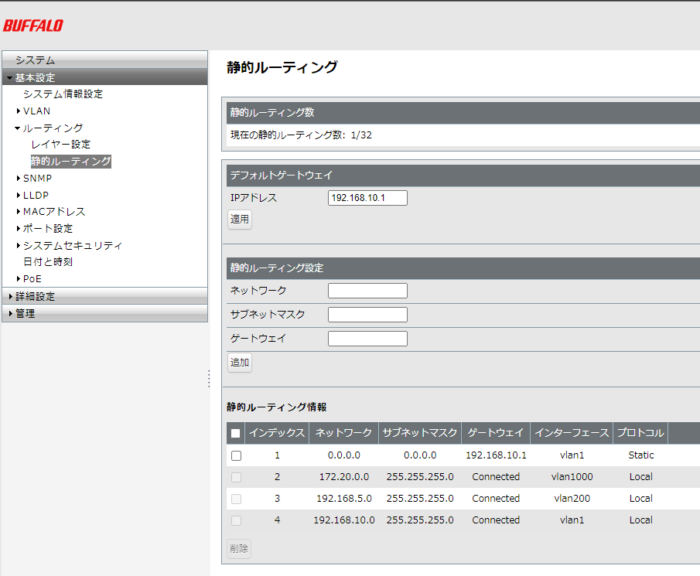

ルーティングはこんな感じで、設定したのはデフォルトゲートウェイ192.168.10.1のみです。

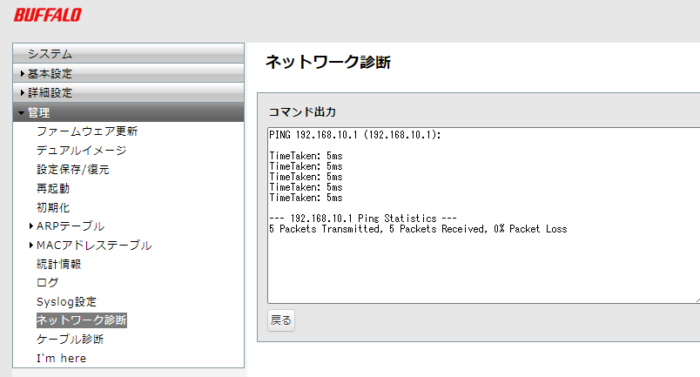

管理機能から、Pingを打つことも可能です。

設定が完了したら、L3スイッチからPingを打って、デフォルトゲートウェイとの接続がうまくいっているかなどの確認ができました。

口コミにはうまくいっていない方の口コミしかなく情報が極めて少ないのであきらめかけましたが、ちゃんとできます。

L2スイッチに毛が生えたようなものかと思いましたが、AT-AR1050Vにもセグメントを超えてパケットを返すためにFireWallの設定が必要で手こずったので、上記口コミを見た時にスイッチのせいにしようかと思いましたが、こちらのスイッチは非常によくできています。

AT-AR1050V

IPoE接続にてインターネットに接続できるようにしてあります。

コマンドで操作しないといけないので、ちょっとてこずる事もありましたが、基本的に以下2つの設定を加える事でOKとなりました。

ルートを加える

ip route 0.0.0.0/0 tunnel0

ip route 172.20.0.0/24 192.168.10.254

ip route 192.168.5.0/24 192.168.10.254コマンドとしては route add 192.168.5.0/24 192.168.10.254 という感じです。

サブネットを加える

zone ipv4-internal

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 192.168.5.0/24 interface vlan1

ip subnet 192.168.10.0/24 interface vlan1加えたサブネットは

ip subnet 192.168.5.0/24 interface vlan1

です。これがないとfirewallの設定でひっかかりうまくいきませんでした。

firewallの設定の中に以下の行があるので、これでLAN内の通信はうまくいくと思っていたのですが、

rule 20 permit any from ipv4-internal.lan to ipv4-internal.lanこのipv4-internal.lanにサブネットを登録する必要がある

これが設定のミソでした。

参考 ルーティングの書き方

参考 firewallの書き方

zone ipv4-internal

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 192.168.5.0/24 interface vlan1

ip subnet 192.168.10.0/24 interface vlan1

!

zone ipv4-internet

network wan

ip subnet 0.0.0.0/0 interface tunnel0

host tunnel0

ip address 192.0.0.2

!

application dhcpv4

protocol udp

dport 67 to 68

!

application dhcpv6

protocol udp

dport 546 to 547

!

application icmpv6

protocol ipv6-icmp

!

firewall

rule 10 permit dhcpv4 from ipv4-internal.dhcp to ipv4-internal.dhcp

rule 20 permit any from ipv4-internal.lan to ipv4-internal.lan

rule 30 permit any from ipv4-internal.lan to ipv4-internet

rule 40 permit any from ipv4-internet.wan.tunnel0 to ipv4-internet

rule 100 permit any from ipv6-internal to ipv6-internal

rule 110 permit any from ipv6-internal to ipv6-internet

rule 120 permit any from ipv6-internal.lan.vlan1 to ipv6-internet

rule 130 permit any from ipv6-internet.wan.eth1 to ipv6-internet

rule 140 permit icmpv6 from ipv6-internet to ipv6-internal.lan.vlan1

rule 150 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 160 permit any from private to public

rule 170 permit any from private to private

protect

!

ip domain-lookup

!

ip dhcp pool pool10

network 192.168.10.0 255.255.255.0

range 192.168.10.100 192.168.10.131

dns-server 192.168.10.1

default-router 192.168.10.1

lease 0 2 0

!

ipv6 dhcp pool IPoE-vlan1

dns-server interface vlan1

!

service dhcp-server

!

interface port1.0.1-1.0.4

switchport

switchport mode access

!

interface eth1

ipv6 enable

no ipv6 nd accept-ra-pinfo

ipv6 nd proxy interface vlan1

!

interface vlan1

ip address 192.168.10.1/24

ipv6 address autoconfig eth1

no ipv6 nd suppress-ra

ipv6 nd other-config-flag

ipv6 dhcp server IPoE-vlan1

!

interface tunnel0

tunnel source vlan1

tunnel destination gw.transix.jp

tunnel mode ds-lite

ip address 192.0.0.2/29

ip tcp adjust-mss pmtu

!

ipv6 forwarding

!

ip route 0.0.0.0/0 tunnel0

ip route 172.20.0.0/24 192.168.10.254

ip route 192.168.5.0/24 192.168.10.254

!

ip dns forwarding

!

line con 0

line vty 0 4

!

end サポート内容

最初設定がうまくいかず、どうしたものか悩んでサポートに連絡したら保守契約がないのでサポートできないとの事。結局は firewall設定がうまくいっていなかったのが原因でした。firewall設定がうまくいっていなとどうなるのかをまとめた内容になるので記載しておきます。

この現象はnetworkに登録がなく、firewallのpermit設定が有効にならない事が原因でした。

解決のヒント

LAN内にPingを打っているのに Operation not permittedという操作が許可されていないというエラーが出る事でした。これにより、何か許可を書いてあげないといけないなという発想から、firewallの設定を見直す事になりました

awplus#ping 192.168.5.4

PING 192.168.5.4 (192.168.5.4) 56(84) bytes of data.

ping: sendmsg: Operation not permitted改善方法

network lanに設定されている内容を見た時に、あれ、192.168.10.0/24 しか登録がないなときになって

zone ipv4-internal

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 172.20.0.0/24 interface vlan1

ip subnet 192.168.5.0/24 interface vlan1

ip subnet 192.168.10.0/24 interface vlan1

ip subnet 192.168.5.0/24 interface vlan1

を加える事により以下のfirewall設定が有効になりました。

rule 20 permit any from ipv4-internal.lan to ipv4-internal.lan以下回答はもらえなかったけど質問した内容です

構成

・AT-AR1050Tをインターネットに接続できるルータとして設定

・接続 クライアントPCーL3スイッチーAT-AR1050T

| 192.168.5.5 | – | 192.168.5.254 | 192.168.10.254 | – | 192.168.10.1 | インターネット |

という構成において、192.168.10.0/24 セグメントにクライアントパソコンを設置すると問題なくAT-AR1050Tからインターネット接続できるが、L3をはさんだ192.168.5.0/24セグメントからのAT-AR1050Tを通したインターネット接続ができない。

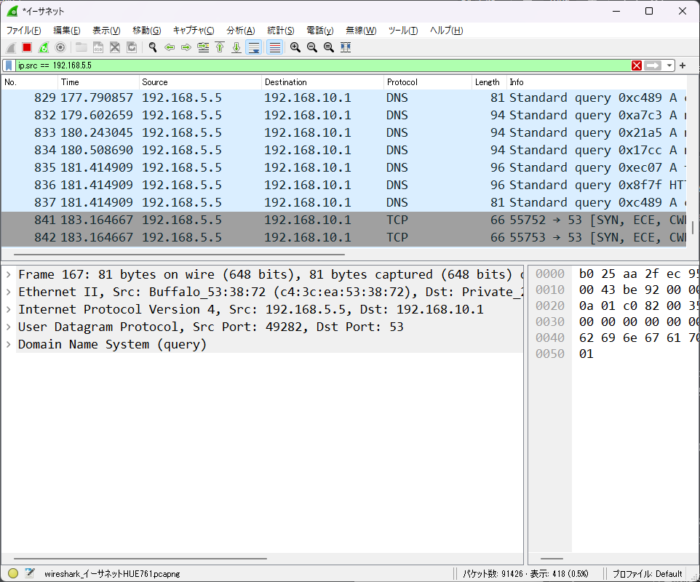

1.192.168.10.254 L3スイッチのAT-AR1050Tポートにパケットキャプチャ装置を付けキャプチャすると、192.168.5.0/24 をソースアドレスに持つパケットが送出されているのを確認できる

L3スイッチの192.168.10.254に割り当てたポートにパケットキャプチャを仕込み192.168.5.5クライアントPCから 192.168.10.1 向けにPINGを打つと、192.168.10.1向けにパケットが送出されているのが確認できる

2.192.168.10.1 AT-AR1050Tと同じセグメントにクライアントPCを置き、デフォルトゲートウェイを192.168.10.1 としてインターネット接続をすると問題なくインターネットアクセスできる

3.AT-AR1050T に192.168.5.0/24 セグメントへの戻りのルートを書いても症状は変わらない

ip route 192.168.5.0/24 192.168.10.254

4.L3スイッチの管理機能において AT-AR1050TにPINGをうつと問題なくPING応答が返る192.168.10.254 → 192.168.10.1.1 へのPING応答は問題ない

5.L3スイッチを介し、違うセグメントからAT-AR1050TにPINGをうっても応答がない192.168.5.4 → 192.168.10.1.1 PING応答がない

6.AT-AR1050T から、違うセグメントにあるPCにPINGをうつとOperation not permitted許可されていない操作というエラーが出る

awplus#ping 192.168.5.4

PING 192.168.5.4 (192.168.5.4) 56(84) bytes of data.

ping: sendmsg: Operation not permitted

同じセグメントにあるL3SWにPINGをうつと応答が返る

awplus#ping 192.168.10.254

PING 192.168.10.254 (192.168.10.254) 56(84) bytes of data.

— 192.168.10.254 ping statistics —

5 packets transmitted, 0 received, 100% packet loss, time 4183ms

○質問

L3スイッチを通し、違うセグメントからもAT-AR1050Tをゲートウェイとしてインターネット接続を行いたいのですが、違うセグメントからのアクセスへの応答がありません。違うセグメントからのアクセスに対しパケットを戻すためにはどのように設定すればよろしいでしょうか?

tag で無線LANアクセスポイントを出す

Port5をtagedにして、VLAN ID 300,400を出してみたいと思います。

ESSIDごとに、VLAN IDを割り当てておきます。ESSIDに接続するとそのVLAN IDのネットワークにアクセスする事になります。

BS-GS2008PのVLAN設定

Ruckus APのESSID用に VLAN ID300,400を追加します。これはTagedとして出します。

BS-GS2008Pは、Untaged,Tagedポートを1つのポートに混在させることができるようです。下記の通り、無線LANで利用する ID300,400はTagedにして、設定するためのVLAN1000は、Untagedになってます。

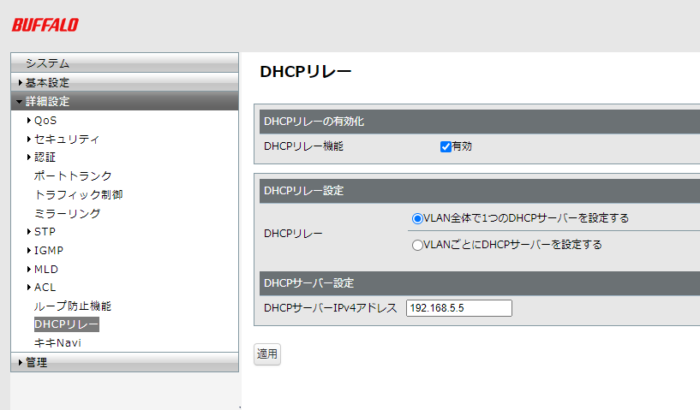

DHCPリレー機能を追加しておきます

違うセグメントでもDHCP OFFERが出た時にこれを転送し、DHCPサーバに届けられるようにします。

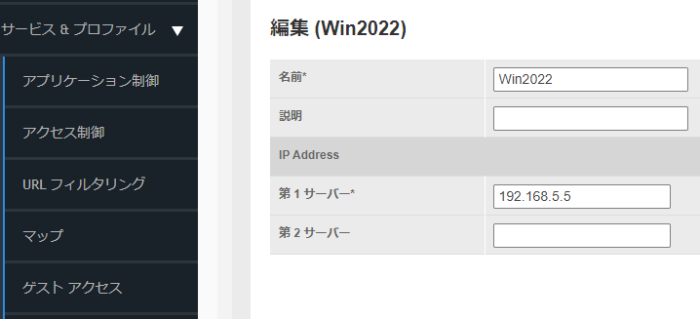

DHCPサーバ : 192.168.5.5(Windows2022Srv)

ZD1200へDHCPリレー設定

Wifiに接続された時に、うまくDHCPリレーしてWin2022サーバにアクセスにいってもらえるようZD1200へDHCPリレーの設定をしておく

Windows2022SrvでDHCPサーバ

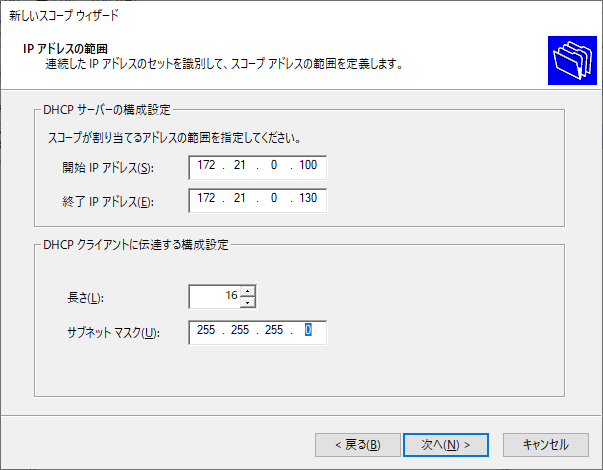

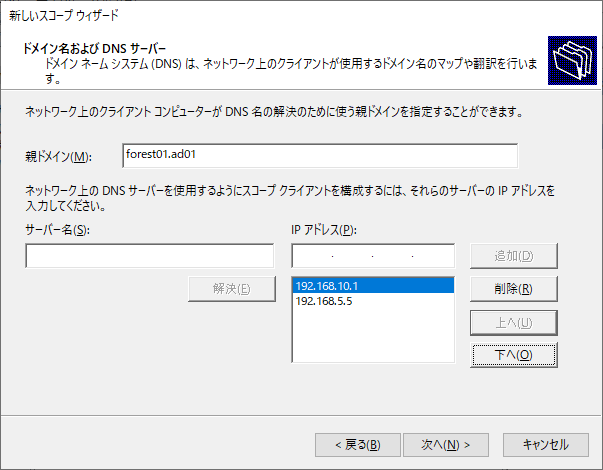

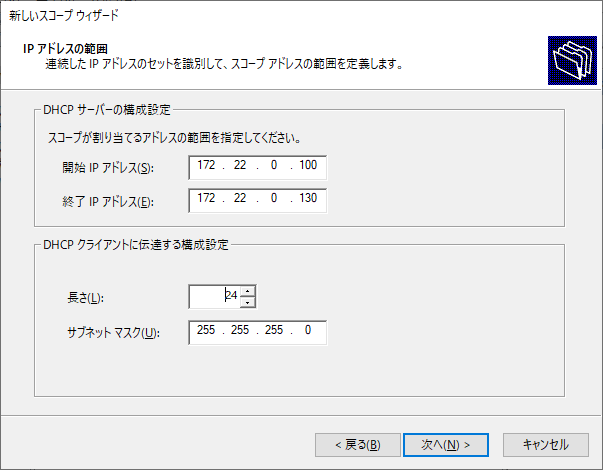

新しいスコープの作成

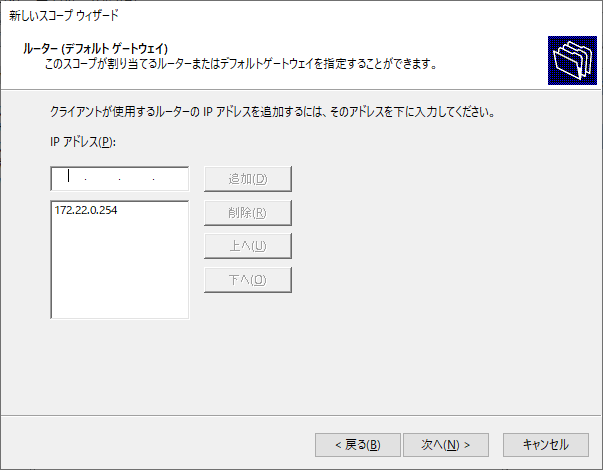

Wifi1用のIPアドレス範囲

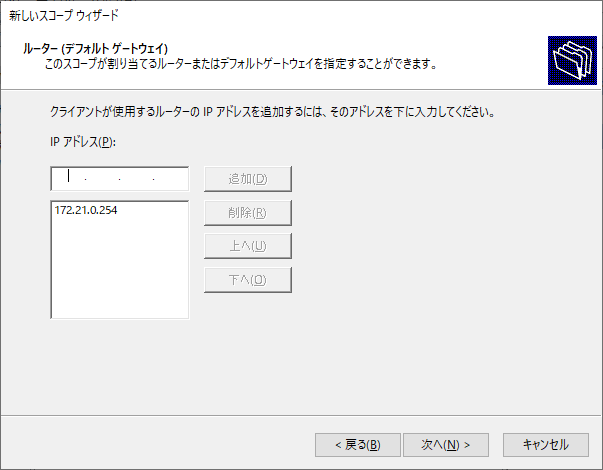

デフォルトゲートウェイはL3になる

DNSサーバはインターネット出口のルータが担ってる

新しいスコープの作成

Wifi2用のIPアドレス範囲

ゲートウェイは、VLAN ID400のゲートウェイになる

AT-AR1050Vにルートとサブネットを登録

サブネットの追加コマンドはこんな感じ

awplus(config)#zone ipv4-internal

awplus(config-zone)#network lan

awplus(config-network)#ip subnet 172.21.0.0/24 interface vlan1

awplus(config-network)#ip subnet 172.22.0.0/24 interface vlan1設定が追加されている状況はこうなる、この設定でフィルタに登録してある ipv4-internal.lan が送信元になって、ipv4-internal.lan に戻るパケットの通信許可となる。

zone ipv4-internal

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 172.20.0.0/24 interface vlan1

ip subnet 172.21.0.0/24 interface vlan1

ip subnet 172.22.0.0/24 interface vlan1

ip subnet 192.168.5.0/24 interface vlan1

ip subnet 192.168.10.0/24 interface vlan1ルートの追加コマンド

awplus(config)#ip route 172.21.0.0/24 192.168.10.254

awplus(config)#ip route 172.22.0.0/24 192.168.10.254この事によってルートはこのように登録される

ip route 0.0.0.0/0 tunnel0

ip route 172.20.0.0/24 192.168.10.254

ip route 172.21.0.0/24 192.168.10.254

ip route 172.22.0.0/24 192.168.10.254

ip route 192.168.5.0/24 192.168.10.254RADIUSサーバ設定変更

RADIUSサーバの設定手順は以下の通り。

上記サイトの設定からネットワーク体系を変更しているので、必要部分のみ変更する。

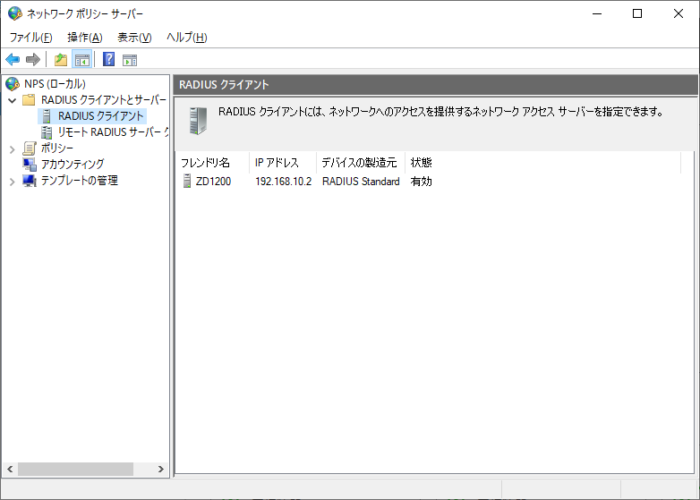

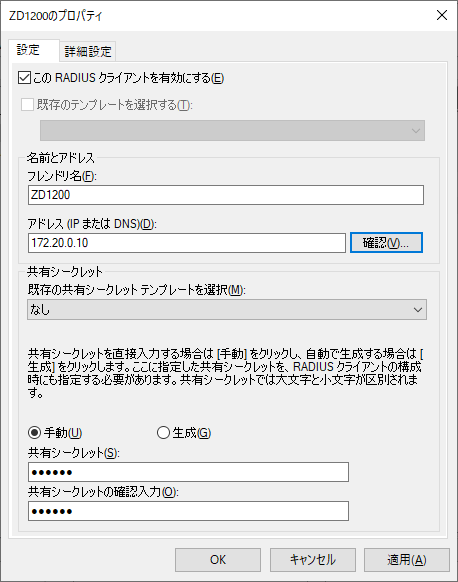

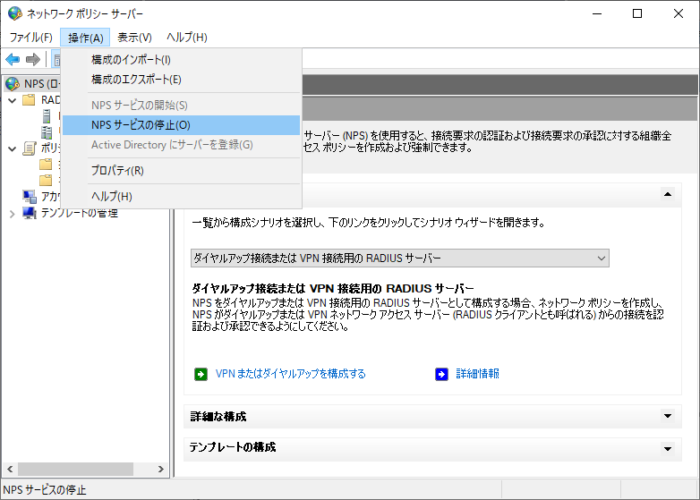

サーバーマネージャ → ツール → ネットワークポリシーサーバ

RADIUSクライアントを開くと、IPアドレス変更前なのが分かる。

新しいネットワーク体系にしたZD1200のIPアドレスを登録する

設定を変更したら、一度NPSサービスを再起動させること。サーバの再起動でもいいけど。

NPSサービスの停止 → NPSサービスの開始

ZD1200 AAAサーバの変更

ZD1200のRADIUSサーバ指定部分 IPアドレスが変更されているので、

192.168.5.5

へ変更。ここで一度再起動させた方がいいかも

その後、アカウント接続のテストを行う

クライアントPCで無線接続テスト

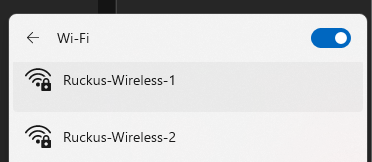

クライアントマシンからWifiに接続してみます。

WLANは2つ作成しています

Ruckus-Wireless-1: VLAN ID 300

Ruckus-Wireless-2: VLAN ID 400

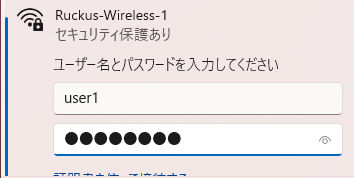

Ruckus-Wireless-1 に接続してみます

Radius認証により、ZD1200を通して、Windows2022サーバで構築したRADIUSサーバで認証されます。

取得したIPアドレスを確認すると、VLAN ID 300のネットワーク体系172.21.0.102を取得している事が分かります。また、インターネットへも接続可能となりました。

Wireless LAN adapter Wi-Fi:

接続固有の DNS サフィックス . . . . .: forest01.ad01

リンクローカル IPv6 アドレス. . . . .: fe80::adf4

IPv4 アドレス . . . . . . . . . . . .: 172.21.0.102

サブネット マスク . . . . . . . . . .: 255.255.255.0

デフォルト ゲートウェイ . . . . . . .: 172.21.0.254Ruckus-Wireless-2 に接続してみます

同じパソコンにて、Ruckus-Wireless-2 に接続すると、

VLAN ID 400のネットワークに接続できインターネット接続可能となりました。

Wireless LAN adapter Wi-Fi:

接続固有の DNS サフィックス . . . . .: forest01.ad01

リンクローカル IPv6 アドレス. . . . .: fe80::adf4

IPv4 アドレス . . . . . . . . . . . .: 172.22.0.102

サブネット マスク . . . . . . . . . .: 255.255.255.0

デフォルト ゲートウェイ . . . . . . .: 172.22.0.254R510をTagVLAN配下で管理したい

R510を一度初期化します。初期設定は、こちらに記載しておきます。

初期化したら、一番最初に 192.168.0.1 にアクセスします。この時、同じサブネットにあると自動的にZD1200の管理下に入ってしまい、管理下に入ると、Connection RefuseされてR510にはアクセスできなくなってしまうようです。

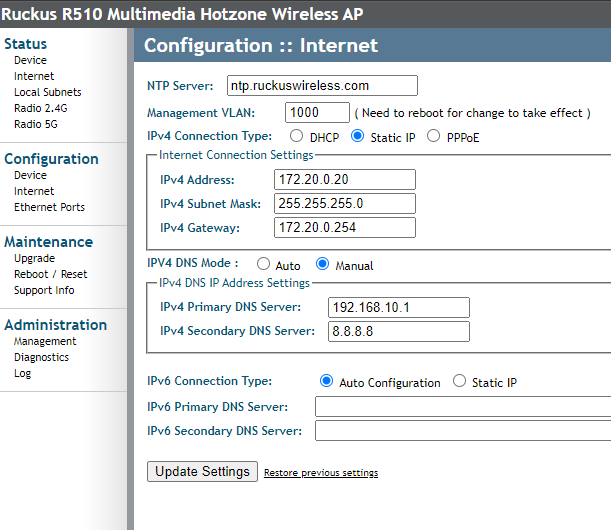

R510の設定 管理VLAN ID 1000に入れます

初期化した時からポートの設定はTrunkになっているようで、設定後再起動すると、Taged設定したL3のポートからの接続でアクセスできるようになります。

ZD1200をTaged配下で運用したい

ZD1200のデバイスIP設定にて IPアドレスを指定する場所にある、アクセスVLANはデフォルトで1に設定してあります。1に設定してある時は、Untagedで動いているようですが、このアクセスVLANを変えるとTagedに切り替わるようです。

適用を押すとZD1200が再起動されます。Untagedポートに接続したままだとアクセスできなくなりました。

L3スイッチのポートをTaged設定にしたポートに接続する事で通信できるようになりました。

最終的に図で表すと下記の通りになりました。

ZD1200と、R510はTagedポートに接続した構成です。