本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

Windows ServerのActiveDirectory環境で、気になるエラーを発見し、その対処についてまとめました。

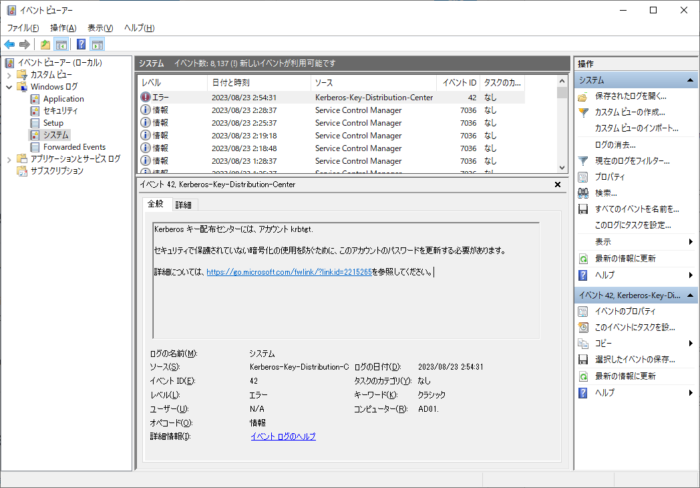

イベントID42

ActiveDirectory 構築環境のドメインコントローラにおいて、イベントビューアにてシステムログを確認していたところ気になるエラーを発見しました。

Kerberos キー配布センターには、アカウント krbtgt.

セキュリティで保護されていない暗号化の使用を防ぐために、このアカウントのパスワードを更新する必要があります。

詳細については、https://go.microsoft.com/fwlink/?linkid=2215265を参照してください。

今のところ、Windowsサーバへのログインに問題は出ていませんが、、、、。気になる。なんだろうこのエラー。

このイベント メッセージは、 2022 年 11 月にリリースされたセキュリティ更新プログラムに含まれる “CVE-2022-37966” の脆弱性対応で追加されたものとなります。

CVE-2022-37966 への対応とその影響について

どうやら、Windows Updateで入ってきたセキュリティ更新プログラムにおいて、脆弱性対応のために追加された機能による影響のようです。

ドメイン機能レベル2003からの引継ぎが原因

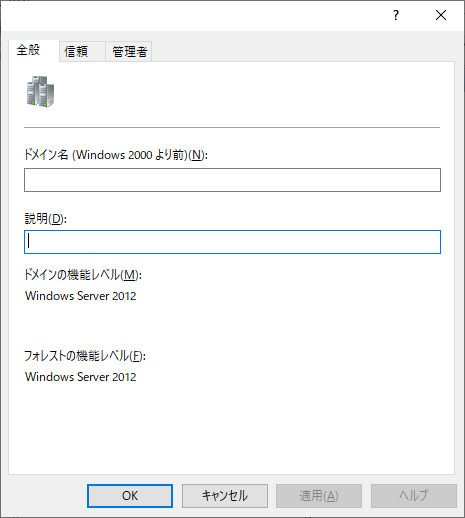

私の環境では、Windows2003サーバのドメイン機能レベルから、引継ぎを繰り返して現在にいたっており、Windows2022サーバに引き継がせるために、機能レベルを2012まで引き上げた後の話でした。

通常 krbtgt アカウントに AES のキーが存在しないケースとしてはドメイン機能レベル 2003 以前より運用されてきた環境である可能性がございます。

CVE-2022-37966 への対応とその影響について

現在、私の環境のActiveDirectory 機能レベルは Windows Server 2012になっています。

※ActiveDirectory ドメインと信頼関係より

イベント メッセージ ID 42 への対処方法について

krbtgt アカウントのパスワード リセットにて対処可能です。

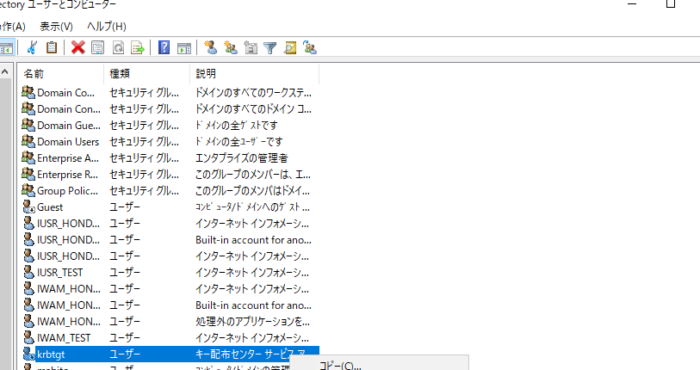

ActiveDirectory ユーザとコンピュータから、krbtgtを右クリック、パスワードのリセット

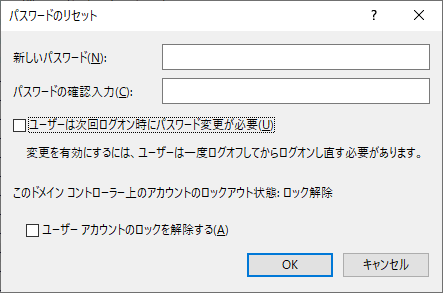

[ユーザーは次回ログオン時にパスワード変更が必要] のチェックを外し、パスワード欄は空のまま [OK]

krbrtgtのパスワードは変更されました。をOK

repadmin /syncall /APe

パスワードの変更が完了しましたら、コマンド プロンプトを管理者権限で起動し、repadmin /syncall /APe のコマンドを実行します。本コマンドを実行することでパスワード変更の情報をサイト内外のドメイン コントローラーに複製します

SyncAll はエラーなしで終了しました。