本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

ロリポップから注意のメールが

この度、アカウント【****.***.**】のWEBサーバーより、

【 10,000 】件のメールが送信されたことを確認いたしました。禁止事項にある1日あたりのメール送信件数の上限を超過しておりますので、

ロリポップからのメール

現在、WEBサーバーからのメール送信を制限しております。

レンタルサーバ上で何か思わしくない事が起こっていそうです。

webサーバからのメール送信と書かれているので、レンタルサーバ上のwebスペースで何か起こっていそうです。

ログをダウンロード

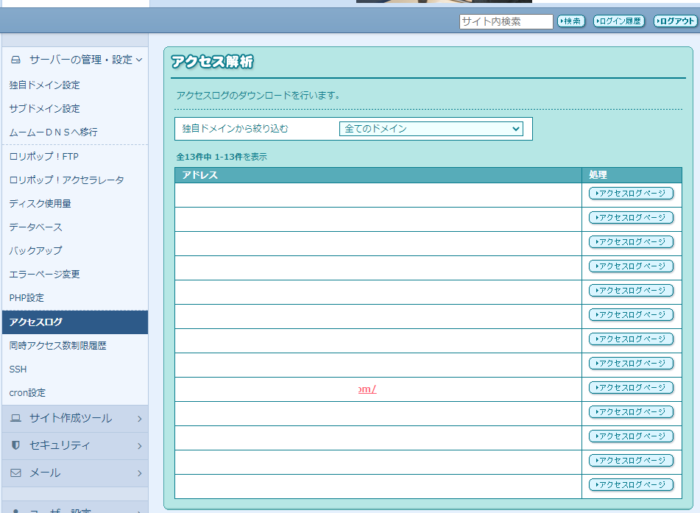

ロリポップの管理画面より

サーバの管理・設定 → アクセスログ

を開き生ログをダウンロードします。

管理している、アドレスのアクセスログページに入り、ダウンロードしていきます。メールにあった、

アカウント【****.***.**】のWEBサーバー

というのは、このアドレスの事を示しているのではなく、このアカウントで管理しているアドレスすべてが対象になるようです。

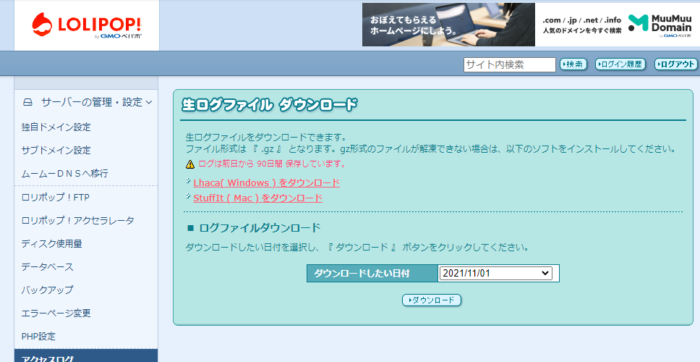

1個1個、該当の日付の生ログをダウンロードします。

20211101.log.gz

というファイル形式のログがダウンロードされます。

ログの解析

私は7zipを利用していますので、7zipで、gz形式のファイルを解凍します。

なんだか、それらしいものを見つけました。

52.128.230.42 - - [01/Nov/2021:10:56:55 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

182.16.27.106 - - [01/Nov/2021:10:57:48 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

182.16.27.106 - - [01/Nov/2021:10:57:50 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

52.128.227.34 - - [01/Nov/2021:10:58:21 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

182.16.59.138 - - [01/Nov/2021:10:58:41 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

52.128.227.34 - - [01/Nov/2021:10:59:28 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"

182.16.59.138 - - [01/Nov/2021:11:00:06 +0900] "POST /tw/tw_contact.php HTTP/1.1" 200 969 "http://***.***.jp/tw/tw_contact.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36"webフォームで使われていたPHPファイルです。

多分これが原因だな。

ログから絞り込んでみます。

egrep 'http://***.***.jp/tw/tw_contact.php' 20211101.log |awk '{print $1}' |sort |uniq -c結果はこんな感じ

1441 182.16.27.106

1710 182.16.59.138

1509 52.128.227.34

1161 52.128.230.42

4つのIPアドレスから集中的にアクセスされているのが分かります。

whois でアクセスを調べてみると、

inetnum: 182.16.59.0 - 182.16.59.255

netname: SIMCENTRIC-HK182016059

descr: SIMCENTRIC-HK NETBLOCK

country: HK → (香港)すべて香港からのアクセスである事が分かりました。

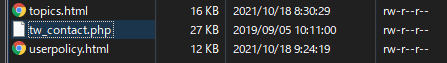

該当ファイルを削除

これですな。

削除しました。

これで治まるかな。

この前、ホームページ管理者(どちらかというと、更新作業者)が、webフォームを無効にしたいと言ってたので、中途半端に何かを消して、送信するPHPだけ残ってしまってたんだろうと思います。

よくこんな残骸ファイルを見つけるなぁ。

ロリポップより連絡

メール送信ログを見せて欲しいと、サポートを依頼しておいたところ、ちゃんと調べてくれました。やっぱり、このファイルで間違いなかったようです。

ロリポップメールサポート

ご質問いただいておりました、お客様のサーバーから実施されたメールの大量送信についてはお調べしたところ以下のファイルを利用され、第三者による不正な送信が行われているようでございました。

・****.**.**/tw/tw_contact.php

なお、確認したところ「tw_contact.php」というファイルは現在サーバー上の該当箇所に保存されていないようでございました。既にお客様にて削除等のご対応を行なっていただけましたでしょうか。

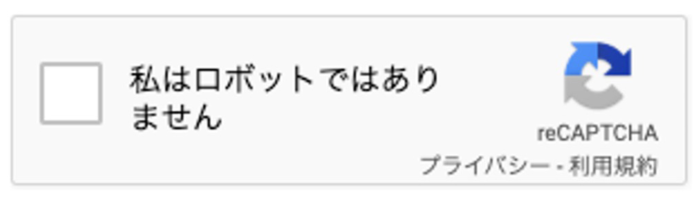

不正利用対策にreCAPTCHAの導入を

こういう不正利用を防ぐためにの方法についてもアドバイスをくださいました。

お問合せフォームの不正利用への対策としては、reCAPTCHAの導入を推奨しております。導入をご検討される場合、reCAPTCHA」の導入方法については以下のようなサイトを参考に行っていただきますようお願いいたします。

■Googleの「reCAPTCHA」を5分で実装する | WEB担当者の備忘録

https://liapoc.com/recaptcha.html

reCAPTHAはbotなどによる悪質なアクセスからWebサイトを守るための機能です。webサイトを見ていると時々出てくるこれですね。

ボタンチェックで、botから守り、認証が必要だと思われたら画像が出てきて、さらに防いでくれるようになっています。