本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

無償範囲でも有用なセキュリティ機能が詰まっているUTM untangleのネットワーク設定です。

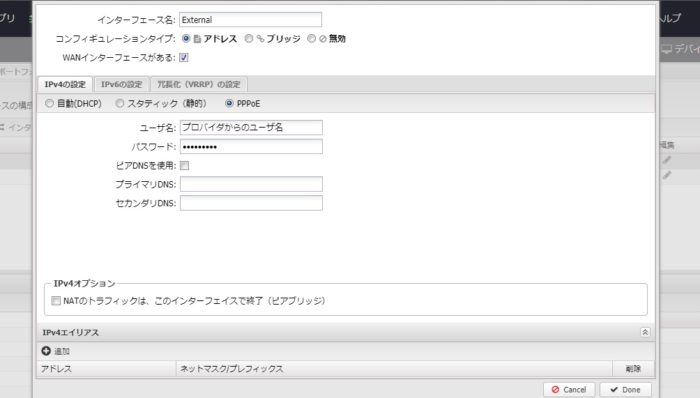

PPPoE設定を行う

External側でPPPセッションを張ります。

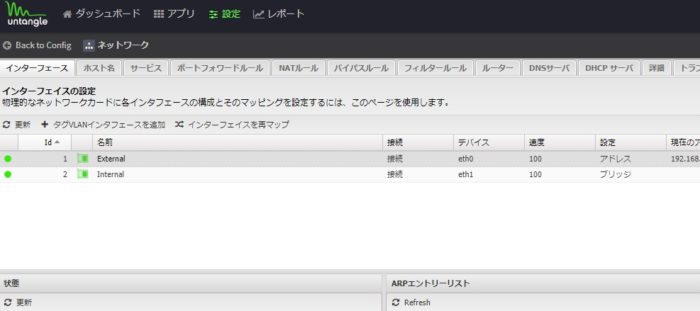

設定⇒ネットワーク から

UntangleNet01.jpg

External側インターフェースに、PPPoE設定を入れます。

UntangleNet02.jpg

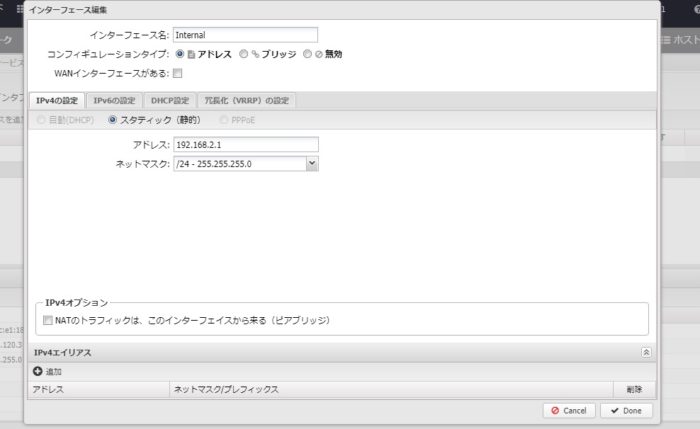

Internal側にスタティック設定で決められたIPアドレスを入力します。DHCPサーバは別に動いているので、無効にしておきます。

NATのトラフィックは、このインターフェースで終了

にチェックを入れる必要があります。ここにチェックを入れておかないとうまくNATされずに通信できません。

UntangleNet03.jpg

基本的にはこれでOK

NATもデフォルトで入っています。

最後に右下の保存ボタンを必ず押すように。でないと設定は反映されません。

[browser-shot url=”https://wiki.untangle.com/index.php/NAT_Rules” width=”600″ height=”450″ target=”_blank”]

外部インターフェイスから出るすべてのセッションは、外部インターフェイスのプライマリIPを使用します。

手軽ですね。基本的にはWAN側をExternalで設定しPPPoEセッションを構築、Internal側はスタティックにIPアドレスを振れば、これでインターネットルータとして稼働が可能です。

SSH設定を有効にする

Shellを触りたいと思ったら、SSHを有効にしておくといいです。

ネットワーク⇒詳細⇒Access Ruleから Allow SSHを有効にします。

UntangleNet04.jpg

○FireWall

ルータモードでUntangleを導入する場合のFireWall設定は非常に簡単で、FireWallアプリをインストールし、有効にするだけでOKです。基本的なポリシーがネットワーク利用上のポリシーと同じで

[browser-shot url=”https://wiki.untangle.com/index.php/Firewall#Why_doesn.27t_the_Untangle_Server.27s_Firewall_have_any_rules_enabled_by_default.3F” width=”600″ height=”450″ target=”_blank”]

すべての着信をブロックするが、何も発信しない

が基本になっています。

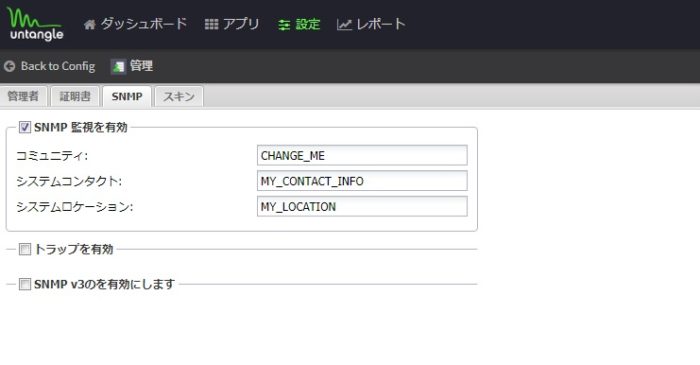

SNMP監視を有効にする

untangle自体が、グラフィカルな表示方法にてネットワークトラフィックを表示できるので、MRTGなどでその他管理する必要があるのかという議論はありますが、他のL3やL2と一緒に一覧でネットワーク監視をしたい場合には、SNMPを有効にするのも良いかもしれません。

UntangleNet05.jpg

コミュニティ名さえ決めればLAN側からのSNMP監視は可能になります。

例えば、上記のコミュニティ名を communityとしたら、MRTGサーバ側で

snmpwalk -v1 UntangleのIPアドレス -c community

とする事で応答が返ってきます。この時に外部WAN側のインターフェースではSNMPのアクセスを受け付けてないので安心です。

Strem:~$ snmpwalk -v1 Untangle外部IP -c community Timeout: No Response from Untangle外部IP