本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

ネットワークのトラブル?

何とも恐ろしい事です。

色々ケチっているので、専門のUTMなどは入れてないネットワーク環境でメールが送れませんとの声があちこちから上がりました。

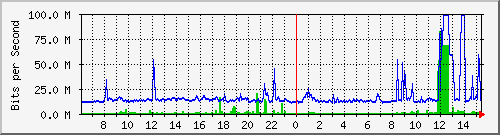

MRTGを見ると、100Mbpsのラインを振り切ってダウンロードされている跡が。なんでこんなにダウンロードされているのか良く分かりません。ウィルスなのか?ボットか?それともWinny系のP2Pソフトを誰か使っているのか?

皆目見当がつかない状況に。

tcpdumpしてみたら

tcpdumpして、大量に流れているパケットから一瞬見えたIPアドレスはMicrosoftだし。

http://whois.ansi.co.jp/13.107.4.50

OrgName: Microsoft Corporation OrgId: MSFT Address: One Microsoft Way City: Redmond StateProv: WA PostalCode: 98052 Country: US

それも受信元のIPアドレスは多数見える状況で一斉に何かが起こっているような感覚を受けました。

そのうちの一台が特定でき、その一台をネットワークから外すととりあえず安定した状況になりました。

tcpdumpでは、通信量を見る事ができず追跡の限界かと思われるところでtcptrackを併用しました。

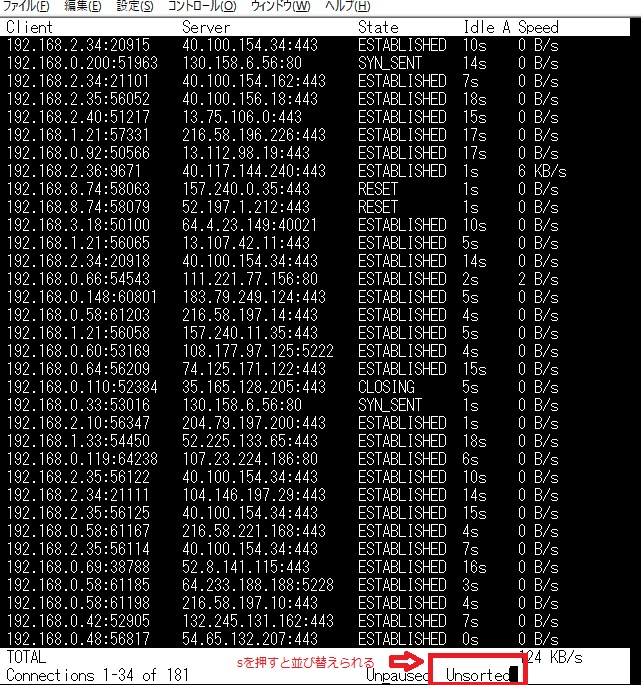

tcptrack

送信元アドレス/送信先アドレスと、そのホスト間でどのくらいの帯域幅を利用しているか並べ替えを利用して表示されます。pcapを利用と書いてあったので、tcpdumpと併用はできないのかと思ったところ、sshコンソールを2つ開いてtcptrack,tcpdumpを2画面に表示させる事ができ、帯域幅をとっている大きい順に並べる事で解決につながりました。

とりあえずネットワークが落ち着き、原因はネットワークから取り外した1台か?しかし、トラフィック量は計測していなかったのではっきりわかりません。そこで、その取り外した1台を元の環境に戻すと、すぐに現象が再現しました。tcptrackで待ちかまえ、ルータの通信量を測定していたらその1台からはMicrosoftの持ち物と思われるIPアドレスhttpsで(SSL)で通信し、ポートを変えて何セッションも張られていて1つのセッション1MB/sから多いもので12MB/sを記録したりして。なんじゃこりゃって。

そのパソコンのタスクマネージャからプロセスを確認したところ、Microsoft One Drive for Bussinesへのアクセスである事が確認できました。どうやら、その部署でどこから仕入れてきたのかOffice365のアカウントを契約したらしく、その契約範囲で利用できるOne Driveを5人で利用始めたようで。そのOne Driveに動画を含むデータをアップロード。そして、その5人が同期するような形で、社内ネットワーク特にインターネットゲートウェイに対して過大な負荷をかけていたというのが真相です。

今後の方針

OneDriveが使うネットワーク帯域を調整する(クライアントでの対応)

125KB×60(秒)×60(分)=450,000KBとなるため、1時間で約450MBのアップロードもしくはダウンロードが可能

tcptrackコマンドの使い方

debianでのインストール

apt-get install tcptrack

モニター開始

tcptrack -i eth0

s を1回押すと rate順、もう1回押すと bytes順、もう1回押すと並び替え無となる

p を押すと、新しい接続は表示せず、接続終了後も表示し続ける(接続速は変化する)

Client LAN内IPアドレス:ポート

Server インターネットIPアドレス:ポート

State ESTABLISHED 通信中、CLOSING 終了処理中、CLOSED 終了

Idle s:秒 m:分 アイドルタイム

とてもシンプルなコマンドなので直感的に使いやすい

ゲートウェイのログ

15:12:25.555801 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570492888:570494302, ack 8826, win 512, length 1414 15:12:25.556585 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 542967694:542969108, ack 10805, win 512, length 1414 15:12:25.556638 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [P.], seq 542969108:542970522, ack 10805, win 512, length 1414 15:12:25.556642 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 542970522:542971936, ack 10805, win 512, length 1414 15:12:25.556690 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570494302:570495716, ack 8826, win 512, length 1414 15:12:25.556694 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570495716:570497130, ack 8826, win 512, length 1414 15:12:26.546924 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 543181842:543183256, ack 10805, win 512, length 1414 15:12:26.547915 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570756271:570757685, ack 8826, win 512, length 1414 15:12:27.750669 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570756271:570757685, ack 8826, win 512, length 1414 15:12:27.755988 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 543181842:543183256, ack 10805, win 512, length 1414 15:12:30.145490 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570756271:570757685, ack 8826, win 512, length 1414 15:12:30.156374 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 543181842:543183256, ack 10805, win 512, length 1414 15:12:34.945677 IP 13.107.6.151.https > 192.168.0.32.51056: Flags [.], seq 570756271:570757685, ack 8826, win 512, length 1414 15:12:34.958436 IP 13.107.6.151.https > 192.168.0.32.51057: Flags [.], seq 543181842:543183256, ack 10805, win 512, length 1414