本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

untangle Web Monitorを利用してみます。

Webトラフィックを完全に把握する事が出来ます。140のカテゴリと、5億サイトが分類されており、クラウドベースで検索して動的に分類されます。webトラフィックのブロック機能は持っておらず、webトラフィックをブロック・フラグするにはWeb Filter(有償)が必要です。

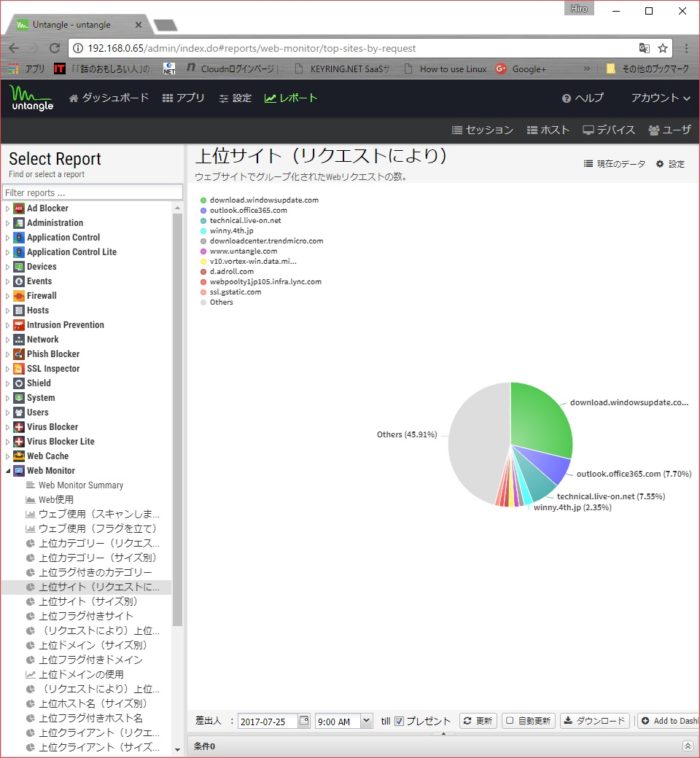

リクエスト数により、どんなサイトへのアクセスが多いか可視化できます。

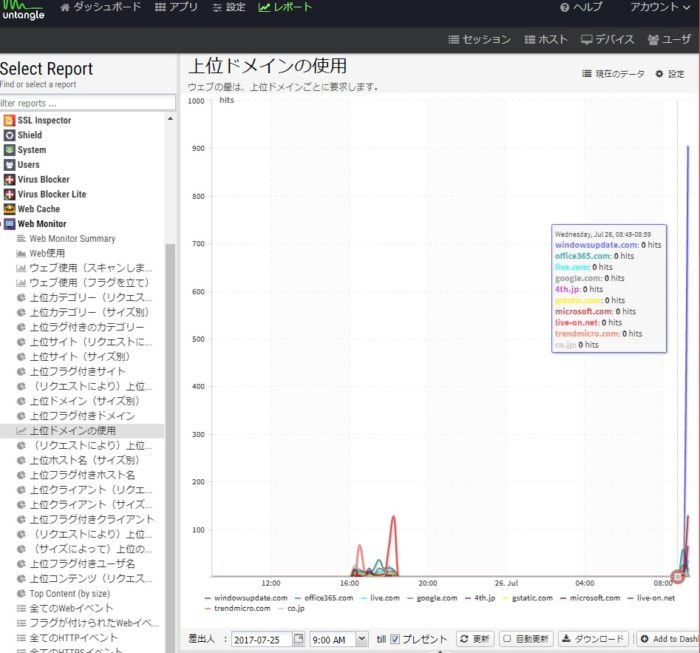

時系列での推移をみる事も可能です。

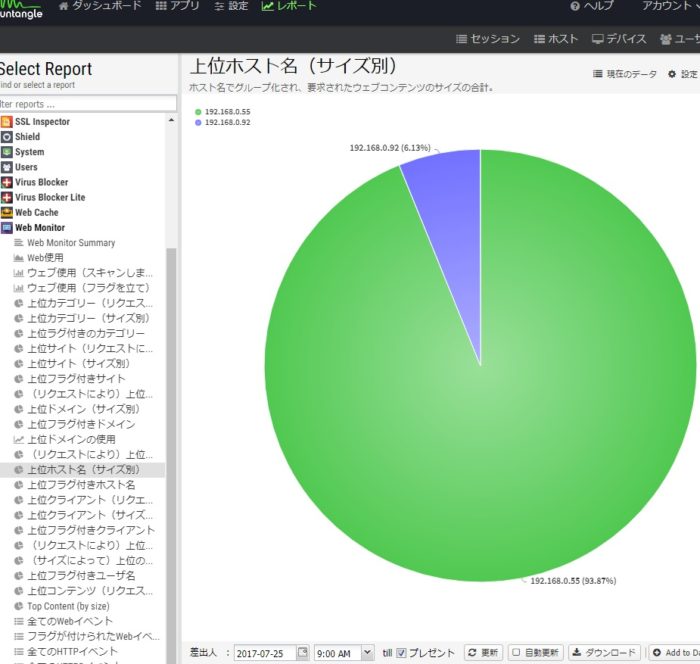

どのホストからの要求でウェブサイトコンテンツがどのくらいの大きさになっているのかも可視化可能です。

検知した際にはメールも一緒に送付してくれます。

The following event occurred on the Untangle Server @ 2017-07-26 10:50:01.981

Malware Distribution Point website visit detected:

Web Monitor flagged http://engine.spotscenered.info/link.engine?guid=760d8dbc-b726-4132-8e3e-6a6035c3ab27&Hardlink=true&time=0&subid=400413 (Malware Distribution Point)

Causal Event: WebFilterEvent

{

"timeStamp": "2017-07-26 10:50:01.981",

"reason": "BLOCK_CATEGORY",

"flagged": true,

"blocked": false,

"appName": "web_monitor",

"requestLine": "GET http://engine.spotscenered.info/link.engine?guid=760d8dbc-b726-4132-8e3e-6a6035c3ab27&Hardlink=true&time=0&subid=400413",

"category": "Malware Distribution Point",

"sessionEvent": {

"entitled": true,

"CServerPort": 80,

"hostname": "192.168.0.55",

"protocol": 6,

"protocolName": "TCP",

"localAddr": "/192.168.0.55",

"serverLatitude": 33.9164,

"SServerAddr": "/69.89.74.102",

"remoteAddr": "/69.89.74.102",

"serverIntf": 1,

"CClientAddr": "/192.168.0.55",

"serverCountry": "US",

"sessionId": 98367084510286,

"SClientAddr": "/192.168.0.55",

"clientCountry": "XL",

"CClientPort": 53647,

"policyRuleId": 0,

"timeStamp": "2017-07-26 10:50:01.753",

"serverLongitude": -118.4041,

"clientIntf": 2,

"SClientPort": 53647,

"policyId": 1,

"bypassed": false,

"SServerPort": 80,

"CServerAddr": "/69.89.74.102",

"tagsString": ""

}

}

This is an automated message sent because the event matched the configured Event Rules.

止めたい場合は、有償の Web Filterを導入しないとダメですね。

月間25$です。

Web Monitorのマニュアル

マニュアルは公式サイトのwikiの中にあります。

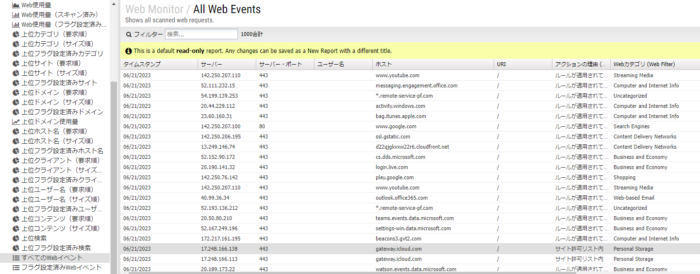

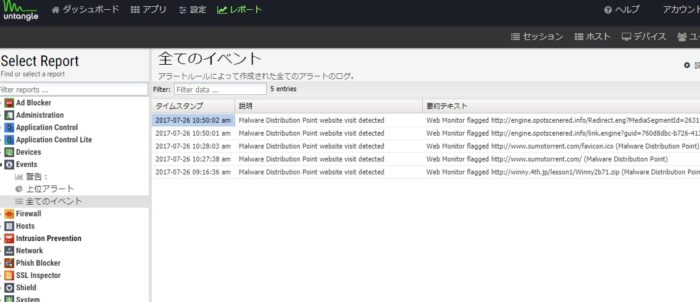

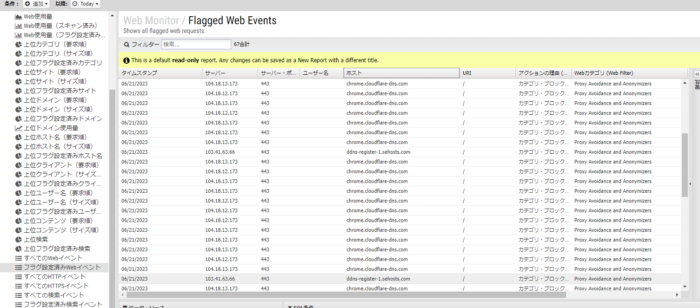

フラグイベントの確認

デフォルトの設定状態で、怪しいサイトにはフラグを立ててくれます。どのサイトのアクセスにフラグが立ったかを確認するのは、

web monitor → フラグ設定済みwebイベント で確認できます。

Malwareサイト、Phisingサイトに登録されているサイトへアクセスするとフラグが立ち、こちらのフラグ設定済みwebイベントに記録されます。

アラートメール

フラグ設定済みwebイベントに引っかかると、メールが届きます。

メール例 http://builolered.com/ が Malware Sites としてフラグが立てられたことを教えてくれるメール

Aristaアラート"Malware Sites website visit detected"

ベント:WebFilterEvent

イベント時刻:2023-06-20 14:31:47.343.

イベントの要約:

Web Monitor flagged http://buikolered.com/ (Malware Sites)

イベントの詳細:

app name = web_monitor

blocked = false

category = Malware Sites

category id = 56

flagged = true

reason = BLOCK_CATEGORY

request line = GET http://buikolered.com/

rule id = 56

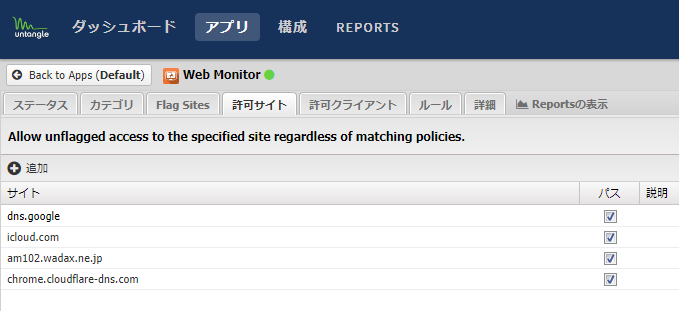

フラグをパスする

正常なサイトなのにフラグが立ってアラートが上がってしまう誤検知があります。これをパスさせるための許可サイトを登録できます。

Web Monitor → 許可サイト

許可したサイト

dns.google

icloud.com

chrome.cludflare-dns.com

許可サイトにアクセスされている状況の確認

Web Monitor → すべてのwebイベント → 許可したサイトにはアクション欄に 「サイト許可リスト内」と表示される