本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

無償UTM untangle には侵入防止機能がついています。

ネットワーク上の悪意のある行為を検出する侵入検知システムです。利用するためには有効にして、セットアップウィザードでセットアップします。

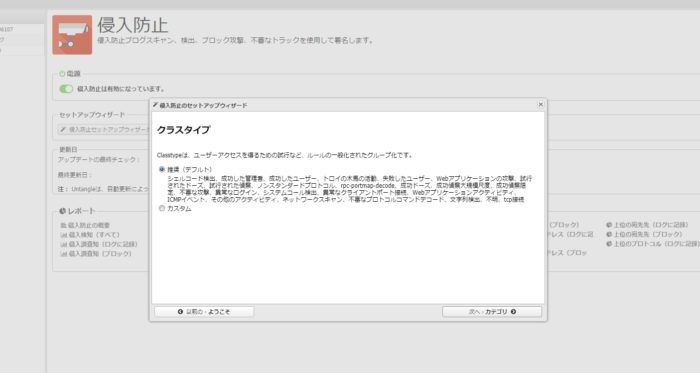

クラスタイプ

推奨設定(デフォルト)では、シェルコードの検出、トロイの木馬、Webアプリ攻撃、異常なクライアントポート接続、ネットワークスキャンなどさまざまな侵入を検知します。

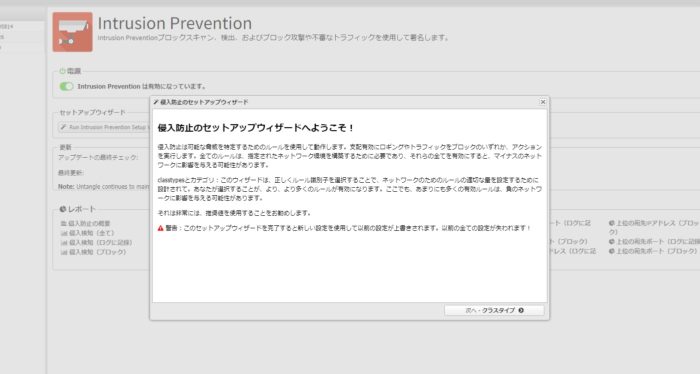

セットアップウィザード画面

intrution01.jpg

intrution02.jpg

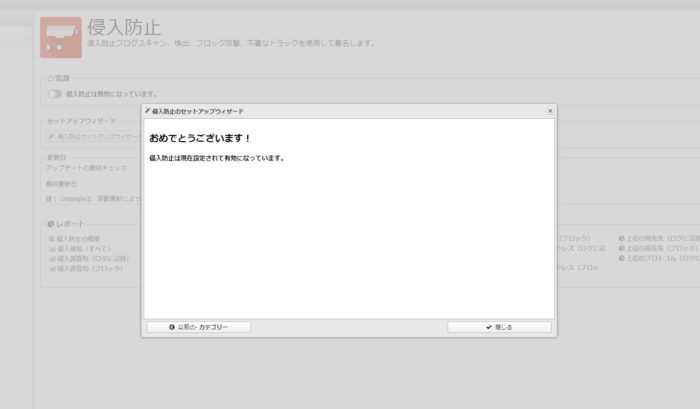

intrution03.jpg

intrution04.jpg

ベースはオープンソースプロジェクトsnortで構成されているようです。

私の環境では疑わしいアクセスは検出されているものの、ブロックまでは至っていません。

デモページでも、ブロックは出ていないですね。

侵入防御のルールのほとんどがデフォルトでブロックされていないのはなぜですか?

多くのルールが悪質な攻撃に加えて正当なトラフィックをブロックする可能性があるため、デフォルトではブロックを有効にしません。

ネットワークに適したルールを自由に変更することができます。

snortはシグネチャ型で、このIntrusion_Prevention機能を有効にしても、ブロックはしてない状況です。検知した侵入をブロックしたい場合は、Intrusion_Prevention のルールで、ブロックをチェックする必要があります。

snort機能を利用したIntrusion_Preventionには、ルールが数万件登録されているようです。これを全てブロックすると、正常な通信も阻害してしまったり、動作にもかなり負荷がかかると思われるところから、当初はブロックにチェックが入っていない状態なのかなと思います。

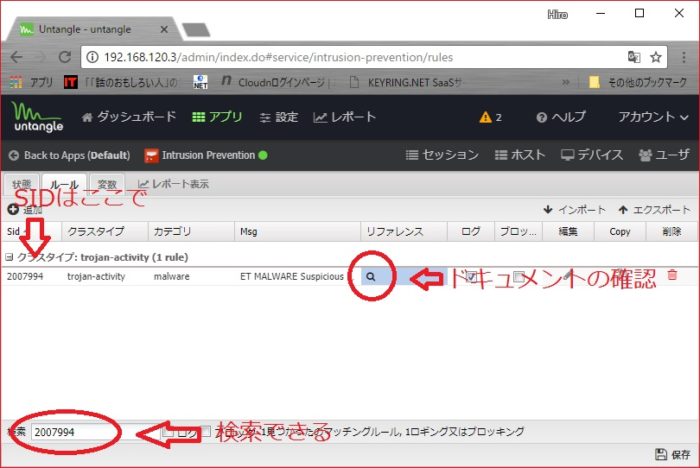

ルールに関するドキュメント

こちらで検索する事ができるようですが、掲載されていないルールも多々あるようで、untangleのルール、リファレンスの虫眼鏡マークをクリックして何を防止するのかを確認するのが良いと思います。

intrution06.jpg

また、イベントで検知されたルールがどれにあたるのかを調べるには、イベントのSIDをメモし、ルールの検索窓からそのSIDを入力すると、該当のルールが表示されます。

ホームページで検索するには

GID-SID

でひくと、ヒットするようです。

GID:126

SID:1

の場合は、126-1と検索します。

[browser-shot url=”https://www.snort.org/search?query=126-1&submit_search=” width=”600″ height=”450″ target=”_blank”]

snort単体で設定することなく、ブロックするにはチェックするだけというのはとてもすごいです。

2か月ほど試験して、検知だけされたルールをブロックします。

実際にブロックしてみる

122-5

[browser-shot url=”https://www.snort.org/rule_docs/122-5″ width=”600″ height=”450″ target=”_blank”]

ネットワーク偵察の指標であり、対象システムに対する標的型攻撃の前兆

122-21

[browser-shot url=”https://www.snort.org/rule_docs/122-21″ width=”600″ height=”450″ target=”_blank”]

ネットワーク偵察の指標であり、対象システムに対する標的型攻撃の前兆

122-17

[browser-shot url=”https://www.snort.org/rule_docs/122-17″ width=”600″ height=”450″ target=”_blank”]

これもポートスキャン系ですね。ネットワーク偵察の指標であり、対象システムに対する標的型攻撃の前兆

122-24

[browser-shot url=”https://www.snort.org/rule_docs/122-24″ width=”600″ height=”450″ target=”_blank”]

これもポートスキャン系ですね。ネットワーク偵察の指標であり、対象システムに対する標的型攻撃の前兆

1-2007994

[browser-shot url=”http://doc.emergingthreats.net/bin/view/Main/2007994″ width=”600″ height=”450″ target=”_blank”]

MALWAREのユーザエージェント、トロイの木馬型と判断されたようですが、Android用のWPS Officeアプリに関連して、誤検知との情報がありブロックせず

1-2020565

ET POLICY Dropbox DNSルックアップ – 使用中のオフサイトファイルバックアップの可能性

⇒ こちらは、ドロップボックスのオフサイトファイルバックアップの可能性があるので、ブロックしないでおきます。

1-2012648

ET POLICY Dropboxクライアントブロードキャスト

⇒ こちらも、ドロップボックスアプリの動作のような気がするのでブロックしません。

1-2010144

[browser-shot url=”http://doc.emergingthreats.net/2010144″ width=”600″ height=”450″ target=”_blank”]

P2PのUDP接続のようです。もちろんブロックで。

1-2014703

[browser-shot url=”http://blog.talosintelligence.com/2008/08/checking-multiple-bits-in-flag-field_29.html” width=”600″ height=”450″ target=”_blank”]

非準拠のDNSトラフィック

設定のエクスポートインポート

一度行った設定はエクスポートできます。違うマシンでも同じ設定を簡単にインポートする事が可能です。

エクスポートしたファイルはjsonファイルとして保存されます。